Allgemeine Sicherheitsmaßnahmen rund um IT-Systeme

Bei der Verwendung von EDV- bzw. IT-Systemen lauern überall Gefahren und man begibt sich der Gefahr, dass diese von anderen Menschen unter Zuhilfenahme verschiedenster Methoden missbräuchlich verwendet werden. Die materiellen und immateriellen Schäden können unter Umständen immens sein und das sollte nach Möglichkeit soweit es geht verhindert werden. Einen Schaden im Nachhinein zu beseitigen, ist häufig schwierig oder sogar unmöglich. Es gibt zwar kein Patentrezept und keinen 100%igen Schutz, um zu verhindern, dass man Opfer von Social Hacking, einer Malware oder eines Exploits wird. Trotzdem kann und sollte man technisch und persönlich sehr viel tun, um ein Höchstmaß an Sicherheit im Zusammenhang mit der Verwendung von IT-Systemen zu gewährleisten.

Zunächst sollte man sich selbst einige allgemeine Regeln auferlegen und diese auch befolgen. Mit bereits wenig Aufwand kann man häufig eine große Wirkung erzielen und Sicherheitslücken schließen, die missbräuchlich verwendet werden könnten und so einen Beitrag zur IT-Sicherheit leisten. Art und Umfang von notwendigen Sicherheitsmaßnahmen hängen von den persönlichen Umständen und von den verwendeten IT-Systemen ab und sind individuell zu erarbeiten. Daher sollten die nachfolgenden Punkte lediglich als grobe Richtung dienen und bei Bedarf erweitert und ergänzt werden.

- Auflistung aller verwendeten Systeme: Damit auch nichts vergessen wird, sollte man alle verwendeten Systeme auflisten. Das betrifft auch alle Programme und Internetseiten mit Benutzerkonten. Wenn man systematisch vorgeht, fallen einem häufig Dinge ein, über die bisher nicht nachgedacht wurde. Typische Geräte, die häufig vergessen werden sind z.B. Router, Smart-TV, Smartphones, Repeater, externe Festplatte.

- Auflisten sicherheitsrelevanter Merkmale: Zu jedem System sollte man die sicherheitsrelevanten Merkmale auflisten, z.B. wie der Zugriff auf das System erfolgt, ob es mit einem Benutzernamen und/oder Passwort geschützt ist, ob ein oder mehrere Standardpasswörter existieren, die werksseitig gesetzt sind, mit welchen weiteren Systemen es kommuniziert, ob die Datenübertragung und -speicherung, insbesondere sensibler Daten, verschlüsselt stattfindet etc. Hierbei könnten bereits einige Sicherheitslücken auffallen. Beispielsweise haben manche elektrischen Tresore ein Hauptpasswort, das werksseitig gesetzt wird, aus den Handbüchern entnommen werden kann und mit dem jeder Zugang zum Tresor erhalten könnte. Auch gibt es z.B. Programme, die Zugangsdaten unverschlüsselt auf dem Rechner ablegen.

- Sicherheitsrelevante Informationen einholen und umsetzen: Zu vielen Systemen gibt es im Internet oder in anderen Medien sicherheitsrelevante Informationen, die sehr wertvoll sein können. Zumindest über die Systeme, die man verwendet, sollte man sich im Hinblick auf die Sicherheit informieren und diese soweit es geht absichern oder bei Bedarf auch entfernen. Oft kristallisiert sich bereits hier heraus, dass z.B. eine Software des Öfteren Sicherheitslücken aufweist und dadurch immer wieder auffällt. Diese könnte man evtl. durch eine sichere Software ersetzen.

- Standard- und Initial-Zugangsdaten ändern: Bei vielen Systemen erhält man im Zuge der erstmaligen Einrichtung automatisch generierte Zugangsdaten. Diese sollte man immer schnellstmöglich ändern und durch eigene Benutzernamen und/oder Kennwörter ersetzen. Auch werksseitig vergebene Zugangsdaten sollten in Erfahrung gebracht und neu vergeben werden. Vielfach schlummern versteckte Zugangsmöglichkeiten, die leicht in Erfahrung gebracht werden können, z.B. Router, die werksseitig mit einem Standardpasswort geschützt sind, das aus Handbüchern entnommen werden kann.

- Nur benötigte Systeme verwenden: Generell gilt, dass je mehr Programme, Dienste und Geräte man verwendet, umso mehr setzt man sich der Gefahr aus, dass eine Sicherheitslücke entsteht und ausgenutzt wird. Man sollte z.B. nur die Programme installieren, die man auch wirklich benötigt.

- Nicht benötigte Systeme deaktivieren oder entfernen: Genauso sollte man nicht benötigte Systeme konsequent entfernen oder zumindest deaktivieren. Verwendet man z.B. eine externe Festplatte, sollte diese nicht die ganze Zeit eingeschaltet sein, sondern nur bei Bedarf. Werden z.B. Benutzerkonten auf Webseiten nicht mehr verwendet, sollte man sie löschen. Möchte man ausschließen, dass kostenpflichtige Rufnummern gewählt werden, sollten diese über die Telefonanlage oder gar über die Telefongesellschaft gesperrt werden.

- Sicherheitsaspekt bei Neuanschaffungen: Möchte man z.B. neue Geräte oder Software anschaffen, sollte man dabei den Sicherheitsaspekt berücksichtigen. Werden z.B. in Verbindung mit einer Software sensible Daten wie Passwörter gespeichert, sollte man sich erkundigen, ob die Passwörter verschlüsselt gespeichert werden.

- Vertrauenswürdige Quellen: Neuanschaffungen wie Geräte oder Software sollten nur von vertrauenswürdigen Quellen bezogen werden. Beispielsweise kann man im Internet auf vielen Webseiten Programme herunterladen oder gewisse Dienste nutzen. Wenn man ein Programm benötigt, sollte man sie entweder von der Webseite des Herstellers oder von renommierten Webseiten beziehen, die man als vertrauenswürdig einstufen kann. Das gilt auch für alle Dateien und Programme auf Datenträgern wie CD's, DVD's etc. Nutzt man sensible Online-Dienste wie z.B. einen Portscanner, der Schwachstellen am PC aufdecken und beseitigen soll, sollte man das nur bei absolut seriösen Webseiten tun. Manche Hacker tarnen sich mit ihren "kostenlosen" Diensten und Programmen und ein "PC-Scanner" oder "Portscanner" wäre für sie ein ideales Tool, um reihenweise PC's mit Schwachstellen auf dem silbernen Tablett serviert zu bekommen.

- Ein Passwort nie mehrfach verwenden: Bei der Benutzung von IT-Systemen hat man insbesondere im Zusammenhang mit Diensten im Internet viele Passwörter, z.B. für PC's, E-Mailaccounts, FTP-Zugänge, Onlinebanking, Onlineshops, soziale Netzwerke, Foren etc. Die Passwörter für solche Zugänge sollten niemals mehrfach verwendet werden. Es ist zwar bequemer, wenn man ein und dasselbe Passwort überall verwendet. Wenn aber an irgendeiner Stelle das Passwort in Erfahrung gebracht wird, z.B. wenn eine eigentlich seriöse Webseite gehackt wird, so können sich Hacker damit auch auf anderen Webseiten anmelden, wenn die Zugangsdaten identisch sind. Außerdem können sich Hacker tarnen und vermeintlich seriöse Webseiten mit Kundenaccounts betreiben, um sensible Daten der Benutzer in Erfahrung zu bringen. In der Hoffnung, dass diese auch woanders verwendet werden.

- Lange und komplexe Passwörter verwenden: Viele Menschen verwenden kurze Passwörter. Es gibt Programme, die einen Wörterbuch mit allerlei Namen und Wörtern enthalten. Diese können in kurzer Zeit viele Zahlen- und Buchstabenkombinationen durchprobieren und kurze Passwörter in kurzer Zeit ermitteln. Je mehr Zeichen ein Passwort enthält, umso länger dauert der Vorgang. Bei langen Passwörtern kann das bei aktuellem Stand der Technik mehrere Jahre oder Jahrzehnte dauern. Daher sollte man sehr lange Passwörter verwenden, die aus Groß-, Kleinbuchstaben, Zahlen und Sonderzeichen bestehen. Als Mindestwert gelten 8 Zeichen. Besser sind 12, 16 oder mehr Zeichen.

- Keinen persönlichen Bezug und keine Systematik bei Passwörtern: Wenn man ein Passwort wählt, sollte diese nicht aus einem Teil des persönlichen Umfelds abgeleitet werden, z.B. Name des Kindes, Name des Lebenspartners, Name des Haustiers, Wohnanschrift, Firma, Geburtsdatum etc. Auch sollte bei Verwendung verschiedener Passwörter keine Systematik vorhanden sein, z.B. eine angehängte Nummer, die hochgezählt wird.

- Passwörter nicht in Programmen speichern: Viele Programme wie z.B. Browser oder FTP-Programme bieten die Möglichkeit, Passwörter zu speichern. So braucht man beim nächsten Einwählen das Passwort nicht erneut einzutippen. Davon sollte man keinen Gebrauch machen. Auch die Verwendung von Programmen, die Passwörter verwalten, ist nicht empfehlenswert. Denn, jedes Passwort, das digital gespeichert, kann theoretisch in Erfahrung gebracht werden. Händisch geschriebene Zugangsdaten, die sicher verwahrt werden, sind dagegen kaum auszuspähen.

- E-Mailadressen oder Benutzernamen nicht mehrfach/häufig verwenden: Was für Passwörter gilt, das gilt auch für E-Mailadressen oder Benutzernamen. Insbesondere bei sensiblen Diensten wie z.B. Online-Banking sollte man einen Benutzernamen wählen, der einzigartig ist und nicht bei anderen Diensten verwendet wird. Wenn man beispielsweise häufig oder gar überall denselben Benutzernamen wählt, können Hacker versuchen, sich damit bei anderen Diensten anzumelden. Auch die E-Mailadresse, die bei einem sensiblen Dienst verwendet wird, sollte man nach Möglichkeit nur für diesen einen Dienst oder zumindest nicht häufig verwenden.

- Mehrstufiges System für E-Mailadressen: Möchte man nicht für jeden Dienst eine separate E-Mailadresse einrichten, so sollte man trotzdem mehrere E-Mailadressen einrichten, die man je nach Sicherheitsrisiko verwendet. Beispielsweise sind Anmeldungen in Internetforen normalerweise anonym und harmlos. Bei Online-Shops sind dagegen z.B. persönliche Daten hinterlegt und es besteht die Gefahr, dass in ihrem Namen Bestellungen getätigt werden kann. Für beide Dienste sollte man nach Möglichkeit nicht dieselbe E-Mailadresse verwenden.

- Mit E-Mails vorsichtig umgehen: Elektronische Post ist zum Alltag vieler Menschen geworden. Leider wird häufig versucht, über schadhafte E-Mails weitere Schadsoftware zu verbreiten. Entweder wird die Schadsoftware in Dateianhängen wie z.B. ZIP-Dateien, Dokumenten etc. versteckt oder sie versuchen, den Leser mit gewissen Tricks zum Klicken auf einen Link zu bewegen, der auf eine gefälschte oder virenverseuchte Webseite führt. Zum Teil fälschen sie die E-Mails so gut, dass man denken könnte, dass die E-Mails von eigentlich seriösen Unternehmen versendet wurden. Daher sollte die E-Mailansicht auf Nur-Text umgestellt werden. So werden verknüpfte Dateien wie z.B. Bilder nicht automatisch von fremden Servern geladen. Außerdem wird bei den Links das tatsächliche Ziel angezeigt. Man sollte generell keine verdächtige oder von Unbekannten versendete Dateianhänge öffnen und E-Mails mit Vorsicht behandeln.

- Versand und Empfang von E-Mails verschlüsseln: Viele Menschen nutzen E-Mailprogramme wie z.B. Outlook oder Thunderbird, um E-Mails abzurufen und zu versenden. Sofern der E-Mailprovider das unterstützt, sollte die Verbindung mit dem E-Mailprovider auf verschlüsseltem Wege hergestellt werden. Hierfür muss man im E-Mailprogramm für das E-Mailkonto den verschlüsselten Verbindungstyp (SSL/TLS) auswählen und ggf. die Ports umstellen. Welche Ports man verwenden muss, erfährt man vom E-Mailprovider. Für den Posteingangsserver (POP3) verwendet man normalerweise den Port 995 und für den Postausgangsserver (SMTP) den Port 587.

- Sensible Daten/Zugangsdaten niemandem mitteilen: Es gibt in der Regel keinen einzigen Fall, in dem die Preisgabe von Zugangsdaten, PIN's und TAN's etc. erforderlich ist. Wann immer man nach solchen Daten gefragt wird, sollte man diese nicht preisgeben. Auch sollten Informationen über die Zusammensetzung der Zugangsdaten oder Sicherheitsabfragen und die Antworten niemandem mitgeteilt werden.

- Sensible Daten/Zugangsdaten nur für den Zweck verwenden: Bekommt man beispielsweise von der Bank eine PIN und TAN's für Online-Banking, sollte genau geklärt werden, wofür diese verwendet werden. Beispielsweise werden PIN's in der Regel nur zum Anmelden auf der Webseite der Bank verwendet und TAN's nur für Online-Überweisungen oder wichtige Änderungen im Bereich des Online-Bankings. Werden diese Dinge plötzlich für andere Zwecke verlangt, kann es sein, dass man sich auf einer gefälschten Webseite befindet.

- Vorsichtiger Einsatz von Sicherheitsabfragen: Bei vielen Systemen kann man eine Sicherheitsabfrage und eine dazugehörige Antwort hinterlegen, das man nur selbst kennen sollte. Falls einmal das Passwort vergessen wurde, erhält man häufig wieder Zugriff auf das Konto, indem man die richtige Antwort zur Sicherheitsabfrage eingibt. Das Problem dabei ist, dass fremde Personen oder zumindest aus dem persönlichen Umfeld durchaus solche Informationen wissen oder in Erfahrung bringen können, z.B. der Name des Haustiers, der Geburtsname der Mutter, das erste Auto etc. Falls ein System eine Sicherheitsabfrage und eine Antwort verlangt, dann sollte man nur eins wählen, das niemand kennt. Auch sollte die Kombination aus Sicherheitsabfrage und Antwort nur ein einziges Mal verwendet werden.

- Vorsichtiger Einsatz von Handys und Smartphones: Bei manchen Banken erfolgt z.B. die Generierung von TAN's mit Hilfe des Smartphones. In solchen Fällen sollte das Smartphone mit äußerster Vorsicht verwendet werden. Man sollte nicht jedes beliebige Programm bzw. App auf dem Smartphone installieren. Im Zweifel sollte immer gegen eine Installation entschieden werden. Um größtmögliche Sicherheit zu gewährleisten, kann man das Mobilfunkgerät, das für Online-Banking verwendet werden, von jeglicher anderweitiger Benutzung ausschließen und nur für Online-Banking verwenden.

- Restriktiven Zugriff auf Daten und Netzwerke: Der unbefugte Zugriff auf private Daten kann auch durch Personen erfolgen, denen man gutgläubig vertraute, z.B. wenn man jemandem den WLAN-Zugriff gewährte oder den Laptop überließ, damit dieser den repariert. Man sollte nur sehr vertrauenswürdigen Personen den Zugriff auf Daten oder Netzwerke ermöglichen. Und selbst dabei sollte man den Zugriff soweit wie möglich reduzieren. Muss z.B. die Festplatte erneuert werden, sollte man den PC mit leerer Festplatte übergeben oder dabei sein, wenn die alte Festplatte ausgebaut wird und nicht dort lassen. Alte Festplatten oder sonstige Datenträger sollte man generell nicht abgeben und auch nicht verkaufen.

- Vorsichtige Nutzung fremder Datenspeicher: Durch die Ausbreitung schneller Internetverbindungen können Daten relativ schnell bei Online-Speicherdiensten abgelegt werden. Diese werden auch häufig Cloud-Speicher genannt. Die Nutzung solcher Cloud-Speicher sollte sehr vorsichtig gehandhabt werden und man sollte zumindest darauf achten, keinerlei private oder sensible Daten wie z.B. Zugangsdaten oder Kontoinformationen dort abzulegen.

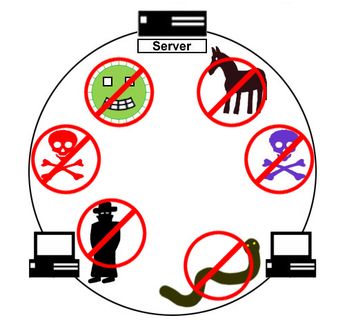

- Basisschutz mit Antivirensoftware und Firewall: Auf jedem Rechner, Smartphone oder sonstiges Gerät, das verwendet wird, sollte zumindest eine professionelle Antivirensoftware sowie eine Firewall installiert und konfiguriert sein. Gute Programme sind ihr Geld wert und bieten einen Basisschutz gegen allerlei Malware. Für das was sie leisten, könnte man sie sogar als sehr günstig ansehen. Denn, die Schäden könnten im Ernstfall wesentlich höher sein.

- Protokollierungen und Einwahlinformationen beachten: Viele Systeme protokollieren gewisse Vorgänge auf, z.B. erfolgreiche oder fehlgeschlagene Zugriffe, Fehlermeldungen etc. Auch werden häufig die letzten Zugriffsinformationen wie z.B. Datum, Uhrzeit und Ort angezeigt. Solche Informationen sollten beachtet und bei Bedarf ausführlich ausgewertet werden. Denn, sie können wichtige Hinweise auf unberechtigte Zugriffe oder Zugriffsversuche geben.

- Die Sinne schärfen: Oft kündigen ungewöhnliche Vorgänge an, dass mit dem PC etwas nicht stimmt. Bekommt man plötzlich gar keine E-Mails oder zu viele E-Mails? Schreiben die Spammer plötzlich den vollen Vor- und Zunahmen oder über Themen, die man vor kurzem im Internet gesucht hat? Solche ungewöhnlichen Vorgänge können andeuten, dass der PC mit einer Schadsoftware befallen ist.