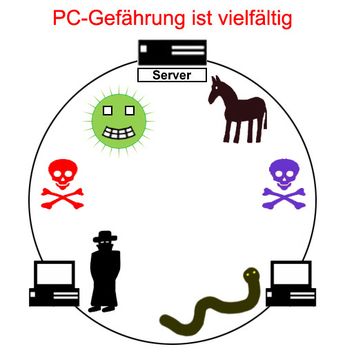

IT-Sicherheit: Rechner und IT-Systeme gegen Viren, Trojaner, Malware und Würmer schützen

Wenn man einen Computer oder ein anderes ähnliches Gerät besitzt und ihn privat oder beruflich nutzt, dann begibt man sich der Gefahr, dass Hacker oder sonstige Virenprogrammierer Zugriff auf den Rechner erhalten oder dieser mit allerlei Schadsoftware befallen und im schlimmsten Fall für kriminelle Taten genutzt wird. Computerviren gab es zwar schon immer. Doch anders als zu früheren Zeiten, wo man sich noch "lediglich" darüber geärgert hat, dass das System wegen Virenbefalls neu installiert werden musste, hat das Gefährdungspotenzial durch Viren, Malware, Trojaner oder sonstige Schadsoftware eine ganz neue Dimension bekommen.

Der technische Fortschritt im Bereich Hardware und Software sowie die Verwendung des Internets mit den Geräten haben für die Benutzer neue Möglichkeiten geschaffen, die sicherlich das Leben vereinfachen, wodurch aber wiederum neue Gefährdungspotenziale entstanden.

Immer wieder wird davon berichtet, dass Passwörter und Kreditkartendaten gestohlen und missbraucht wurden, dass ganze Netzwerke von großen Unternehmen gehackt und private Daten der Kunden gestohlen wurden, dass Geld von Bankkonten abgebucht oder gar Überweisungen getätigt wurden, die nicht so einfach zurückgebucht werden können und einige andere Dinge mehr. Die Vorgehensweisen werden dabei immer ausgeklügelter und die Gefahren muss man mit entsprechenden Mitteln zumindest minimieren.

Arten von missbräuchlicher Verwendung der Technologie

IT-, Computer- und Mobilfunktechnologie stellen mittlerweile auf vielerlei Gebieten eine Möglichkeit zum Missbrauch dar und das Missbrauchspotenzial nimmt eher zu als ab, weil sich die Technik immer weiter entwickelt. Dabei unterschätzen viele Menschen die Gefahren. Man wiegt sich z.B. in Sicherheit, nur weil man ein Antivirenprogramm installiert hat. Ein Antivirenprogramm ist sicherlich nützlich und erforderlich. Doch allein darauf kann man sich nicht mehr verlassen. Vielmehr muss man sowohl technische Vorkehrungen in der gesamten Technologie-Kette treffen, als auch sich persönlich so verhalten, dass die Gefahren auf ein Minimum reduziert werden. Vor allem muss man sich dessen bewusst werden, wozu die Technik missbräuchlich genutzt werden kann. Einige Beispiele:

- Ausspähen von PIN der Bankkarte: Selbst wenn man keinen Computer, Smartphone oder sonstiges Gerät besitzt, ist man nicht davor geschützt, dass die PIN der Bankkarte ermittelt wird. Es wurden bereits Beispiele gezeigt, wie mit einem einfachen Smartphone, das über eine integrierte Wärmebildkamera verfügte, die PIN's beim Bezahlen mit der Bankkarte ausgespäht werden konnten. Durch die Übertragung der Fingerwärme auf die benutzten Tasten zeigten diese auf der Wärmebildkamera deutliche Farbunterschiede zu den nicht benutzten Tasten. Da die übertragene Wärme nach wenigen Sekunden wieder verfliegt und die Farben sich dabei nach und nach normalisierten, konnte man sogar die Reihenfolge der Tastenverwendung nachvollziehen. Den Vorgang könnte jemand problemlos mit der Kamera aufzeichnen. In Zukunft würde dazu nicht mal ein Smartphone benötigt, sondern eine Datenbrille (Smart-Glass) und schon könnte die PIN ziemlich einfach von fremden Menschen ausgespäht werden. Es würde nur noch die Bankkarte fehlen.

- Benutzung des E-Mailaccounts zum Spammen: Die Spammer haben das Problem, dass ihre E-Mailaccounts ziemlich schnell bekannt sind und von vielen Servern automatisch geblockt werden. Daher versuchen sie, sich Zugang in fremde E-Mailaccounts zu verschaffen, um von dort Spam E-Mails versenden zu können. Insbesondere wenn man eine Webseite hostet und z.B. E-Mailadressen eingerichtet hat, sollte man dem Punkt verstärkte Aufmerksamkeit schenken. Der Zugang zu einer einzigen E-Mailadresse genügt für die Spammer, um in kurzer Zeit Hunderttausende E-Mails zu verschicken.

- Benutzung des E-Mailaccounts für sonstige Zwecke: Im Internet erfolgt die Kommunikation mit vielen Anbieter über E-Mails. Sollte jemand das Kennwort für den E-Mailaccount ermittelt haben, kann diese Person auf vielerlei Wege Betrügereien begehen, z.B. weitere Passwörter bei Online-Diensten und -Banken zurücksetzen und missbräuchlich verwenden, Waren in Auktionshäusern anbieten oder in Onlineshops bestellen, illegale Produkte vertreiben und vieles mehr.

- Umleitung auf eine gefälschte Webseite: Ein sehr lukrativer und daher beliebter Trick. Besucher werden z.B. auf eine täuschend echt aussehende, aber gefälschte Webseite einer Online-Bank umgeleitet, um an sensible Daten wie PIN und TAN heranzukommen. Man nennt solche Webseiten auch häufig Phishing-Seiten. Auf der gefälschten Webseite geben die ahnungslosen Besucher zum Einloggen ihre PIN ein und werden danach auf eine weitere gefälschte Webseite geleitet. Schließlich brauchen sie noch eine TAN, mit dem eine Überweisung getätigt werden kann. Hierfür wird häufig ein Hinweis angezeigt, dass man aus irgendwelchen Gründen eine TAN eingeben muss, z.B. "Ihr Konto ist aus Sicherheitsgründen gesperrt, bitte geben Sie eine gültige TAN ein, um es freizuschalten". Wenn man jetzt nicht aufpasst und tatsächlich eine gültige TAN eingibt, kann es passieren, dass man z.B. mit einer Meldung der Art "Ihr Konto wurde erfolgreich freigeschaltet. Bitte loggen Sie sich erneut ein." auf die tatsächliche Webseite der Bank weitergeleitet wird, um den Anschein der Normalität zu wahren. Dort kann man sich dann erfolgreich einloggen und es hat den Anschein, dass nichts besonderes passiert ist. In Wirklichkeit jedoch haben fremde Personen soeben die PIN und eine TAN in Erfahrung gebracht, mit dem eine Überweisung getätigt werden kann.

- Kompromittierung von Webseiten und Online-Shops: Ebenfalls sehr beliebt ist die Kompromittierung von Webseiten und Online-Shops. Sind z.B. die FTP-Zugangsdaten einer Webseite in Erfahrung gebracht, können Spammer den servereigenen E-Maildienst verwenden, um Spam E-Mails verschicken. Sie können mittels .htaccess-Datei alle Besucher auf eine verseuchte Webseite umleiten und so ihre schadhafte Software weiter verbreiten. Ein ganz gemeiner Trick wird häufig bei gehackten Online-Shops verwendet. Sie belassen den Online-Shop wie es ist und ändern fast nichts, bis auf die Bezahlseite, wo die Eingaben der Kunden ausgelesen werden, um an die Konto- und Kreditkartendaten der Besucher heranzukommen. Die Shopbetreiber merken davon erstmal nichts, weil der Online-Shop an sich keine Auffälligkeiten anzeigt. Erst spät, wenn z.B. mehrere Tage keine Bestellungen eingehen, fällt auf, dass etwas nicht stimmt.

Das sind nur einige wenige Beispiele und die Liste ließe sich beliebig fortsetzen. Die Kreativität kennt dabei keine Grenzen und es werden ständig neue Lücken, Methoden und Vorgehensweisen bekannt gemacht. Man muss auch immer bedenken, dass die Sicherheitslücke nicht unbedingt auf dem eigenen Rechner sein muss, sondern auch innerhalb der IT-Umgebung von Anbietern sein kann, deren Hardware, Software oder sonstige Dienste man im Internet oder Offline nutzt.

Ursachen für den Missbrauch technischer Systeme

Bei derlei Unheil, das angerichtet werden kann, fragt man sich als Anwender oft, wie so etwas eigentlich geschehen kann. Es gibt eine Vielzahl an Möglichkeiten, die man vor allem in die folgenden drei Bereiche einordnen kann. Diese sind:

- Social Hacking (Faktor Mensch)

- Malware (Schadsoftware)

- Exploits (Ausnutzung technischer Lücken)

Beim Social Hacking handelt es sich um die Ausnutzung der Unwissenheit, der Vertrauenswürdigkeit, der Psyche, des Verhaltens etc. von Menschen bzw. um gewisse Methoden, damit Menschen zu bestimmten Handlungen bewegt werden. Als Ergebnis könnten bestimmte Personen sich z.B. durch einfache Art und Weise unberechtigten Zugriff auf deren Rechner verschaffen. Beispielsweise fallen leicht zu erratende Passwörter, die leichtfertige Weitergabe von sensiblen Daten, unüberlegte und hastige Handlungen in vermeintlichen Notsituationen etc. in den Bereich des Social Hackings.

In vielen Fällen verwenden Hacker sogenannte Schadsoftware, die auch Malware genannt werden. Darunter fallen unterschiedliche Arten von Programmen, die speziell für den Zweck programmiert und verbreitet werden, um vielerlei Unheil auf fremden Systemen anzurichten, z.B. Passwörter auszulesen, Systeme zu zerstören etc.

Auch gewöhnliche Programme enthalten Sicherheitslücken, die von sachkundigen Personen ausgenutzt werden können. Die Ausnutzung solcher technischen Schwachstellen werden auch Exploits genannt. Diese sind in der Regel zumindest nicht öffentlich bekannt, sonst würden die Hersteller der Programme diese normalerweise schnellstmöglich schließen und Updates für die Programme bereitstellen. Wurde eine Schwachstelle jedoch nur von einem Hacker ausfindig gemacht, kann dieser problemlos die Lücke ausnutzen, ohne dass der Anwender bzw. der Hersteller etwas davon merkt.

Maßnahmen, um das Risiko eines Missbrauchs zu minimieren

Es gibt zwar keinen 100%igen Schutz gegen den Missbrauch. Trotzdem kann man sehr viel tun, um zumindest die Gefahren zu minimieren. Dazu zählen vor allem folgende Dinge:

- Der Computersicherheit Aufmerksamkeit schenken

- Sich im Bereich Computersicherheit informieren

- Sicherheitsmaßnahmen planen und umsetzen

- Die Entwicklungen verfolgen

- Sich sicherheitsbewusst verhalten

Zunächst einmal gilt es, dem Bereich Computersicherheit die Aufmerksamkeit zu schenken. Nur wenn man sich bewusst ist, dass auf vielerlei Gebieten Gefährdungen vorhanden sind und man hierfür sensibilisiert wird, kann man auch aktiv an Maßnahmen arbeiten, um das Gefährdungspotenzial zu verringern.

Ein sehr wichtiger Punkt ist, sich möglichst viel im Bereich der Computersicherheit zu informieren. Das betrifft sowohl Kenntnisse darüber, wie Hacker arbeiten, als auch Kenntnisse darüber, wie und welche Abwehrmaßnahmen man einleitet. Je mehr Kenntnisse man besitzt, umso besser ist man in der Lage, Sicherheitslücken zu erkennen und zu schließen.

Hat man sich möglichst viel über Gefahren und Sicherheitsmaßnahmen informiert, kommt die eigentliche Planung und Umsetzung, um die verwendeten Systeme möglichst abzusichern. Hierbei sollte man sehr gründlich vorgehen und die gesamte Kette an eingesetzten Systemen beachten. Denn, eine Kette ist nur so stark wie das schwächste Glied. Beachtet man z.B. einen Punkt nicht, kann das bereits die übrigen Maßnahmen wirkungslos werden lassen.

Sind alle Systeme soweit es geht abgesichert, muss man die Entwicklung trotzdem weiter beobachten. Beispielsweise werden ständig neue Sicherheitslücken in Programmen oder Betriebssystemen bekannt gemacht, wofür es in der Regel Updates gibt, die eingespielt werden müssen.

Ansonsten ist es wichtig, sich generell sicherheitsbewusst zu verhalten, um kein Opfer von Social Hacking zu werden. All diese Punkte tragen dazu bei, die Sicherheit auf den eingesetzten Systemen erheblich zu erhöhen. Es erfordert zwar einen gewissen Aufwand, der sich jedoch lohnt. Im Schadensfall wären der Aufwand und die Kosten unter Umständen wesentlich größer.