Malware: Schadsoftware für Rechner und sonstige IT-Systeme

Neben der Möglichkeit über Social-Hacking gibt es eine Vielzahl an Schadsoftware, die ausgenutzt werden, um sich Zugriff auf fremde Systeme zu verschaffen und allerlei Unheil anzurichten. Bei Schadsoftware handelt es sich um Programme, die gezielt für diesen Zweck programmiert und auf verschiedenen Wegen verbreitet werden. Häufig entwickeln diese eine gewisse Eigendynamik und befallen nach und nach eine große Anzahl an Rechnern, Smartphones, Netzwerke und sonstige IT-Systeme.

Eine gemeine Form ist die Kombination von Schadsoftware und Social-Hacking. Hierbei wird ein schadhafter Teil in einem gewöhnlichen, nützlichen Programm integriert bzw. versteckt oder in dem Programm wird gezielt eine Sicherheitslücke offengelassen. Ahnungslose Benutzer, die das "nützliche Programm" installieren, infizieren damit unbemerkt ihr System. Dabei muss die Sicherheitslücke nicht sofort ausgenutzt werden. Es kann passieren, dass solch ein "getarntes Programm" unter Umständen jahrelang unbemerkt auf dem Rechner bleibt.

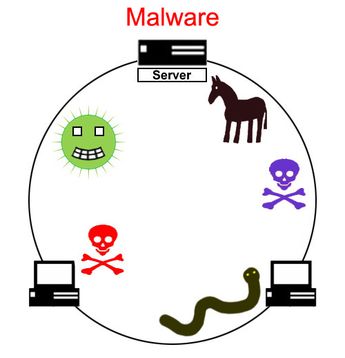

Schadsoftware werden auch Malware genannt, was sich aus "Malicious" und "Software" zusammensetzt und schadhafte Software bedeutet. Es gibt verschiedene Arten von Malware, die in unterschiedlichen Kategorien eingeteilt werden. Häufig werden die verschiedenen Typen kombiniert. Nachfolgend eine Auflistung über die wichtigsten Arten von Malware.

Viren

Ein Virus ist ein Programm, das sich wie bei einem biologischen Virus ausbreitet und weitere Systeme befällt. Viren können auf dem Rechner unerwünschte bzw. schadhafte Veränderungen vornehmen. Das kann sich z.B. dahingehend auswirken, dass Daten verloren gehen oder die Funktion des Systems oder der Hardware beeinträchtigt wird. Es können jedoch auch versteckte Funktionen implementiert worden sein. Beispielsweise kann ein Computervirus klammheimlich den gesamten Rechner nach Passwörtern und Passwortdateien durchsuchen und das Ergebnis über das Internet an den Virenprogrammierer schicken. Die Privatsphäre kann ebenfalls betroffen sein. Es ist durchaus möglich, dass ein Virus in bestimmten Zeitabständen vom aktuellen Bildschirm sogenannte Screenshots erstellt und die Bilddateien verschickt. Angeschlossene Geräte wie z.B. die Webcam können eingeschaltet werden und der Benutzer eines infizierten PC's könnte auf diesem Wege beobachtet werden. Ein Rechner kann vom Angreifer auch komplett übernommen werden, so dass ständig Dateien und Programme vom und zum Rechner hin und her geladen oder Programme ausgeführt werden. Beliebt ist auch, fremde Rechner für Angriffe auf weitere Rechner zu missbrauchen, um so die Identität des Hackers zu verschleiern und auf den Benutzer des infizierten Rechners zu lenken.

Würmer

Ähnliche Schäden wie Viren können auch sogenannte Würmer anrichten. Diese sind insofern gefährlicher, weil sie dahingehend konzipiert sind, dass sie selbständig und aktiv in neue Systeme eindringen und sich so ohne ein Zutun der Benutzer verbreiten können. Viren sind dagegen passiv und benötigen im Gegensatz zu Würmern ein Wirtssystem, das aktiv vom Benutzer in ein neues System übertragen und gestartet werden muss, z.B. durch Öffnen eines Dateianhangs einer E-Mail. Würmer benötigen dagegen kein Wirtssystem und können sich quasi selbst von einem System auf das andere übertragen, insbesondere über Kommunikationskanäle wie Netzwerke oder das Internet. Bei Würmern hilft die vorsichtige Handhabung eines Rechners durch den Benutzer nicht mehr, weshalb sie als gefährlicher einzustufen sind. Wenn man sich z.B. an die allgemein bekannten Ratschläge hält und nie Dateianhänge von unbekannten E-Mail Absendern öffnet, kann der Rechner trotzdem mit einem schädlichen Wurm befallen werden, der wie bei einem Virus Schäden am Rechner anrichtet oder diesen missbraucht.

Trojaner

Es gibt Programme, die sich sozusagen als "trojanisches Pferd" tarnen, um möglichst unentdeckt zu werden. Das sind in der Regel eigentlich "nützliche Programme" und können dann im Hintergrund unerwünschte und schädliche Funktionen ausführen, wie z.B. die Installation weiterer Malware, das Aufzeichnen und Versenden von Tastatureingaben, Passwörtern und Dateien. Einen Trojaner kann auch als Kombination zwischen Technik und Social Hacking angesehen werden, da hierbei das Vertrauen des Benutzers ausgenutzt wird. Häufig werden Trojaner sogar als Antivirenprogramme getarnt und dementsprechend gepriesen. Weit verbreitet sind Trojaner auch auf Webseiten für illegale Downloads, wo die ursprünglichen Original-Programme den Benutzern in veränderter Form zum kostenlosen Download angeboten werden.

Backdoor

Ein Backdoor ist sozusagen eine Hintertür in einem "nützlichen Programm", über den unbefugt Zutritt auf den Rechner erlangt werden kann. Somit stellt ein Backdoor den eigentlichen Schädling in einem Trojaner dar. Ein Backdoor kann unter Umständen Schutzfunktionen eines Rechners aushebeln, z.B. durch Öffnen von Ports, die normalerweise geschlossen sind oder durch die Manipulation des Virenscanners. Auch die Einschleusung weiterer Malware ist möglich und es können daher dieselben Schäden wie z.B. bei der direkten Infizierung mit Viren oder Würmern entstehen. Backdoors verursachen nach der Infizierung des Rechners häufig keine sichtbaren Schäden, weil sie in der Regel mit dem Ziel programmiert werden, möglichst lange unentdeckt zu bleiben. Sie werden oft eingesetzt, um an sensible Daten wie z.B. Benutzernamen oder Passwörter zu gelangen.

Keylogger

Programmierer von Malware können sogenannte Keylogger einschleusen, die unbemerkt im Hintergrund laufen und alle Tastatureingaben aufzeichnen. Das Ergebnis der Aufzeichnung kann dann auf verschiedenen Wegen dem Programmierer bereitgestellt oder verschickt werden. Sie werden häufig eingesetzt, um an sensible Daten der Benutzer wie z.B. Benutzernamen oder Passwörter zu gelangen. Es gibt aber auch andere Einsatzgebiete denkbar, z.B. um zu überwachen, was Freunde oder Lebenspartner anderen Personen schreiben. Keylogger können auch mit Bildschirmprogrammen kombiniert werden, die in bestimmten Intervallen ein Foto vom aktuellen Bildschirm machen. Um möglichst unentdeckt zu bleiben, werden Keylogger häufig in Trojanern oder als Systemprogramme versteckt.

Rootkits

Ein Rootkit ist ein Programm, das sich möglichst in der Wurzelebene (Root) tief im System versteckt, so dass es für Schutzprogramme wie z.B. Antivirensoftware sehr schwierig ist, diese zu entdecken. Sind sie einmal eingerichtet, können sie vielerlei Schutzfunktionen des Rechners ausheben und weitere Malware einschleusen und ausführen, z.B. das Antivirenprogramm manipulieren, Keylogger ausführen, Daten hoch- und runterladen und so einer fremden Person den kompletten Zugriff auf den Rechner ermöglichen. Rootkits werden ebenfalls häufig mit dem Ziel programmiert, möglichst lange unentdeckt zu bleiben, weshalb die Schäden zunächst oft unentdeckt bleiben. Sie können im Grunde einen Trojaner mit einem Backdoor ersetzen.

Spyware

Es gibt Programme, die speziell zum Ausspionieren der Benutzer entwickelt werden. Das kann zwar auch mit einem Backdoor in einem Trojaner erreicht werden. Der Unterschied ist jedoch, dass ein Trojaner eher zum Ausspionieren sehr persönlicher Informationen wie Passwörter, Kreditkartendaten etc. eingesetzt wird. Mit Spyware werden dagegen eher die Interessen des Benutzers ausgewertet, wie z.B. die persönlichen Vorlieben, das Surfverhalten etc. Einmal eingerichtet, läuft eine Spyware häufig im Hintergrund. In eine Spyware können weitere Funktionen implementiert werden, die unangenehm sein können, wie z.B. die Veränderung der Startseite oder der Favoriten. Rechnerabstürze in Verbindung mit Programmstarts kommen ebenfalls häufig vor.

Adware

Bei Adware handelt es sich um Programme, die ständig Werbung einblenden. Diese sind zwar in der Regel harmlos, können jedoch sehr lästig sein, weshalb sie von den meisten Antivirenprogrammen blockiert werden. Besonders tückisch kann eine Werbeeinblendung sein, die auf eine Webseite hinführt, auf der weitere schädliche Malware verbreitet wird. So wird ein PC am Ende mit gefährlicher Malware infiziert, obwohl man sich zunächst nur eine harmlose Adware eingefangen hatte. Auch der Kauf von unnützer Produkte, die man eigentlich gar nicht benötigt, kann durch eine Adware verursacht werden.

Scareware

Ein Scareware ist ein Programm, um zunächst einmal den Anwender zu verschrecken, um ihn in der Stunde der Angst zu unüberlegten Aktionen zu verleiten und z.B. dazu zu bringen, die eigentliche Schadsoftware zu installieren oder unnütze Produkte zu kaufen. Denkbar ist auch eine Kombination zwischen Adware und Scareware. Dabei wird mit der Adware eine Werbung eingeblendet, die gleichzeitig den Benutzer verschreckt. Beispielsweise könnte in der Adware eine Simulation eingeblendet werden, in der vorgegeben wird, dass aufgrund eines Malwarebefalls in Kürze alle Daten auf der Festplatte gelöscht werden und man zur Beseitigung der Malware sich ein Tool von einer Webseite runterladen soll. In Wirklichkeit ist jedoch häufig das Tool, was zum Download angeboten wird, die eigentliche Malware.

Ransomware

Einige Programme werden gezielt dafür genutzt, um die Anwender praktisch zu erpressen. Diese werden Ransomware genannt. Dabei wird der Zugang zum Rechner teilweise oder komplett eingeschränkt. Erst nach Bezahlung eines bestimmten Betrags lassen die Hintermänner den Zugriff auf den Rechner zu. Es gibt auch eine etwas "sanftere Form", bei der der Einsatz einer Ransomware von langer Hand trickreich geplant wird. Dabei wird zunächst die Ransomware verbreitet. Es werden Webseiten vorbereitet und erstellt, auf der angebliche "Sicherheitsexperten" die Löschung der Ransomware anbieten. Zu einem bestimmten Zeitpunkt wird die Ransomware "scharf" geschaltet und zum Teil sind Tausende Benutzer davon betroffen.

Die betroffenen Benutzer suchen im Internet verzweifelt nach Lösungen und gelangen auf die Webseiten, die bereits vorbereitet sind. Gegen eine Gebühr, die man schnell und anonym bezahlen muss, verrichten die Anbieter ihre Dienste und beseitigen angeblich den Schädling auf dem PC. So stehen die Personen, die eigentlich die Ransomware programmiert und verbreitet haben, auch noch im guten Licht bei den Anwendern, die den "Sicherheitsexperten" für die Beseitigung des Schädlings bzw. für die Freischaltung des Rechners sehr dankbar sind und dafür bezahlen.

Ob der Schädling tatsächlich entfernt wurde und der Rechner sauber ist, lässt sich häufig nicht einmal eindeutig erkennen. Vielfach wird nämlich die Schadfunktion lediglich vorübergehend deaktiviert, um sie zu einem späteren Zeitpunkt erneut zu aktivieren und den ahnungslosen Benutzer wieder in die Arme der "Retter" zu treiben.

Rogueware

Es gibt Programme, die lediglich vorgaukeln, allerlei Malware zu finden und zu entfernen, in Wirklichkeit jedoch selbst eine Malware sind. Die Maschen, um die Menschen zur Installation von solchen, angeblich "nützlichen Programmen" zu bringen, sind sehr vielfältig. Beispielsweise sorgen sie mit Hilfe von vielfältigen Manipulationen dafür, dass ständig ein Werbefenster geöffnet werden. Die Benutzer werden dadurch verunsichert und suchen im Internet nach einer Lösung für das Problem. Die Hintermänner, die selbst für das Problem verantwortlich sind, bereiten für die Benutzer einige Webseiten vor, zum Teil in mehreren Sprachen.

Auf den Webseiten wird den Benutzern vorgegaukelt, wie sie das Problem angeblich lösen können. Die vorgeschlagenen Tipps sind natürlich entweder unbrauchbar oder lösen das Problem nicht. Innerhalb dieser untauglichen Tipps wird den Benutzern der Download eines Programms empfohlen, das angeblich den PC durchsuchen, die Malware beseitigen und das Problem lösen soll. Aufgrund dessen, dass die Webseiten von der Aufmachung her den Anschein erwecken, dass hier jemand bestrebt ist, eine Lösung für das Problem anzubieten, werden die Benutzer nicht misstrauisch, laden das Programm runter und installieren es.

Nachdem das Programm gestartet ist, lassen die Benutzer den PC durchsuchen und das Programm zeigt an, allerlei Malware zu finden. Das Problem dabei ist, dass zumindest viele von all diesen angeblich entdeckten Malware in Wirklichkeit gar nicht existieren. Den Benutzern wird lediglich vorgegaukelt, Malware zu finden. Danach kommt der letzte Schritt, denn schließlich wollen die Hintermänner mit Hilfe der Rogueware profitieren. Das Programm zeigt zwar an, allerlei Malware zu entdecken. Für die Beseitigung der angeblich gefundenen Malware müsse man jedoch die Vollversion kaufen bzw. sogar ein Abonnement abschließen, das sich automatisch verlängert und z.B. über das Internet bezahlbar ist. Nachdem die Bezahlung durchgeführt und die Vollversion des Programms freigeschaltet wurde, beseitigt die Rogueware die angeblich gefundenen Malware. Und damit die Benutzer bei der Stange gehalten werden, meldet das Programm in gewissen Abständen irgendwelche angeblichen Bedrohungen, die das Programm angeblich beseitigt hat.

DNS-Changer

Eine besonders tückische und hochgradig gefährliche Form von Malware sind DNS-Changer. Diese manipulieren die Internet- bzw. Netzwerkeinstellungen so, dass die Besucher einer Webseite, obwohl sie die richtige Internetadresse eintippen, zu einer gefälschten Webseite geleitet werden. Auf den täuschend echt aussehenden Webseiten wird dann versucht, sensible Informationen wie Benutzernamen, Passwörter, PIN's und TAN's in Erfahrung zu bringen. Dabei fällt nicht einmal auf, dass man sich auf einer gefälschten Webseite befindet, da in der Adresszeile des Browsers die Adresse der Original-Webseite zu sehen ist. Das ist vor allem deshalb gefährlich, weil Webseiten von Banken gefälscht und PIN's und TAN's in Erfahrung gebracht werden können, mit denen man Überweisungen tätigen kann, die nicht einfach zurück gebucht werden können.

Es gibt auch DNS-Changer, die am Rechner der Benutzer gar nichts verändern, sondern die Router manipulieren. So wird die Manipulation nicht einmal von Antivirenprogrammen entdeckt. Eine weitere Manipulation der DNS-Einträge kann über missbräuchlich betriebene oder kompromittierte DNS-Server im Internet erfolgen. Hier hilft es auch nicht, den Router abzusichern oder den PC mit einem Antivirenprogramm auszustatten. Einen gewissen Schutz, wenn auch keinen 100%igen, kann in solchen Fällen nur die permanente Überwachung der DNS-Einstellungen und die Umstellung auf vertrauenswürdige DNS-Server bieten. Vor allem wenn man sicherheitsrelevante Webseiten wie z.B. die einer Online-Bank besucht, sollte man zumindest einen Blick auf die DNS-Einstellungen werfen, um etwaige Manipulationen zu erkennen.

IT-Systeme gegen Bedrohungen durch Malware schützen

Die aufgelisteten Typen von Malware sind die am häufigsten verwendeten. Daneben gibt es eine Reihe von anderen Malwaretypen und ständig lassen sich die Programmierer neue technische Finessen einfallen, um die Schutzmechanismen auszuschalten und IT-Systeme zu kompromittieren und zu missbrauchen. Neben technischen Vorkehrungen zum Schutz vor Malware wie z.B. Antivirenprogrammen oder Firewalls muss man auch Maßnahmen gegen Social Hacking erarbeiten, um einen größtmöglichen Schutz gegen derlei Bedrohungen zu gewährleisten, auch wenn es leider nie einen absoluten Schutz geben kann. Ein gutes Antivirenprogramm sollte neben bekannter Malware vor allem auch unbekannte Malware entdecken können, z.B. durch das Verhalten der Programme. Wichtig ist auch, dass es einfach und verständlich einzurichten, zu bedienen und zu aktualisieren ist.