Technische Maßnahmen gegen Exploits

IT-Systeme können Sicherheitslücken enthalten, die den Herstellern oder in Fachkreisen nicht bekannt sind. Wird eine Sicherheitslücke von einem Hacker entdeckt und wird die Lücke nicht veröffentlicht, stellt das für die Systeme eine Bedrohung dar. Denn, der Hacker könnte, statt die Sicherheitslücke zu veröffentlichen, das Wissen missbräuchlich verwenden. Er könnte hierfür Mittel und Wege entwickeln und die Sicherheitslücke ausnutzen, um z.B. in fremde Rechner einzudringen.

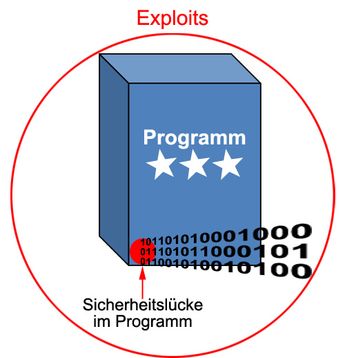

Die Mittel und Wege, mit denen zumindest weitgehend unbekannte Sicherheitslücken systematisch und missbräuchlich ausgenutzt werden können, nennt man Exploits. Diese sind gefährlich, weil die Hersteller der betroffenen Produkte aufgrund der Unwissenheit keine Möglichkeit haben, auf eine Sicherheitslücke zu reagieren und Gegenmaßnahmen einzuleiten oder den Benutzern z.B. eine Möglichkeit zur Behebung der Schwachstelle in Form von Sicherheitsupdates oder ähnliches anzubieten.

Daher gibt es auf technischer Ebene keinen wirksamen Schutz gegen Exploits. Man kann jedoch einiges tun, um die Risiken und mögliche Schäden zu minimieren. Neben allgemeinen Sicherheitsmaßnahmen sowie Maßnahmen gegen Social Hacking sollten technische Vorkehrungen gegen Malware und Exploits getroffen werden. Die folgenden Maßnahmen gegen Exploits sind nur Beispiele und sollten individuell angepasst werden.

Antivirenprogramm

Zur Basisausstattung eines jeden Rechners sollte ein zuverlässiges Antivirenprogramm gehören. Das Antivirenprogramm sollte in der Lage sein, neben allerlei bekannter Malware soweit es geht auch unbekannte Malware und schadhafte Programmausführungen in einem System zu erkennen und effektiv zu verhindern. Damit könnte unter Umständen das Ausnutzen einer Schwachstelle mit einem Exploit verhindert werden, auch wenn das Exploit eigentlich gar nicht bekannt ist. Welches Antivirenprogramm am besten ist, lässt sich leider nicht pauschal sagen. Hier helfen Testberichte in Fachzeitschriften, im Internet oder in sonstigen Medien.

Firewall

Mit einer Firewall lässt sich der Datenverkehr zu und von einem Rechner kontrollieren und bei Bedarf auch blockieren. Hierfür muss man in den Firewalleinstellungen Regeln erstellen. Beispielsweise könnte man die Zugriffe auf bestimmte IP-Adressen sperren. Würde der Rechner versuchen, auf die gesperrten IP-Adressen zuzugreifen, würde die Firewall das verhindern. Die Regeln lassen sich dabei für jeden Port separat festlegen. Man kann für ein Port auch unterschiedliche Regeln für ein- und ausgehenden Datenverkehr definieren. Sollte ein Exploit zur Anwendung kommen, so kann eine Firewall unter Umständen trotzdem hilfreich sein, wenn es den Datenverkehr gemäß festgelegter Regeln blockiert.

Regelmäßige Updates

Das Betriebssystem und die meisten Programme bieten regelmäßig Updates an, die nicht nur den Funktionsumfang verbessern, sondern auch Sicherheitslücken schließen. Man sollte davon Gebrauch machen und das Betriebssystem und die Programme, einschließlich der Antivirensoftware, aktuell halten. Auch sollten die Treiber für die Hardware auf dem aktuellsten Stand sein.

Trennen von persönlichen und sensiblen Daten vom System

Die Daten auf einem Rechner lassen sich grob betrachtet in Betriebssystem- und Programmdaten sowie persönlichen Daten unterscheiden. Zu den persönlichen Daten zählen z.B. E-Mails, Bilder, Dokumente etc. Diese sollte man nicht auf derselben Festplatte speichern, auf dem auch das Betriebssystem und die Programme gespeichert sind. Zum Schutz dieser Daten könnte man sie z.B. auf eine externe Festplatte auslagern und diese nur bei Bedarf einschalten. Zum normalen Surfen im Internet braucht man z.B. keinen Zugriff auf diese Dateien. Sollte ein Exploit zur Anwendung kommen und z.B. dafür sorgen, dass Daten über das Internet gesendet werden, so wären die Daten auf der ausgeschalteten externen Festplatte in gewisser Weise trotzdem geschützt.

Sensible Daten digital nicht speichern

Auf einem Rechner hat man es immer wieder mit Dateien zu tun, die sensible Informationen enthalten. Das können z.B. Rechnungen oder Bestellbestätigungen von Online-Käufen sein, aus denen die Kontodaten ersichtlich sind. Solche Dateien sollte man nach Möglichkeit nicht digital speichern, sondern ausdrucken und sicher verwahren. Dadurch wären diese Informationen etwas geschützter, falls eine Person sich über ein Exploit unberechtigt Zugang zum Rechner verschafft.

Verschlüsseln von persönlichen und sensiblen Daten

Nicht immer lässt es sich vermeiden, dass Dateien mit persönlichen und sensiblen Informationen auf dem Rechner gespeichert werden. Beispielsweise legen manche Programme Dateien ab, die zwar solche Informationen enthalten, jedoch für das ordnungsgemäße Funktionieren des Programms benötigt werden. Man sollte vorrangig auf Programme zugreifen, die solche Daten verschlüsselt speichern. Insbesondere Programme, die Passwörter speichern, sollten diese verschlüsselt ablegen. Ob solche Daten verschlüsselt gespeichert werden, sollte über die Produkthersteller in Erfahrung gebracht werden. Speichert ein Programm diese unverschlüsselt, sollte man ggf. auf ein anderes Programm ausweichen.

Dateien lassen sich auf einem Rechner auch manuell verschlüsseln. Hierbei muss man jedoch sehr vorsichtig sein und den genauen Weg zum Entschlüsseln wissen, falls man selbst bzw. über ein Programm wieder auf die Datei zugreifen möchte. Sonst kann es passieren, dass man eine Datei verschlüsselt und nicht mehr darauf zugreifen kann. Auf jeden Falls sollte vor einer Verschlüsselung das System gesichert und der Vorgang des Ver- und Entschlüsselns ausgiebig getestet werden.

Nur-Text Ansicht in E-Mailprogrammen

In E-Mailprogrammen wie z.B. Outlook kann man verschiedene Betrachtungsmodi für E-Mails einstellen, z.B. Nur-Text, RTF oder HTML. Aus Sicherheitsgründen sollte die Einstellung auf Nur-Text gestellt werden. Denn, beim Anzeigen einer E-Mail mit dieser Einstellung ist technisch gesehen am wenigsten möglich. Das kann unter Umständen verhindern, dass eine Sicherheitslücke ausgenutzt wird, die mit der Einstellung HTML oder RTF möglich sein könnte.

Mit der Einstellung HTML wird eine E-Mail wie eine Webseite angezeigt und kann mit Dateien von anderen Servern verknüpft werden. So könnte theoretisch schadhafter Code eingeschleust werden, ohne dass man einen Dateianhang öffnet. Auch mit der Einstellung RTF wurden bereits Sicherheitsprobleme berichtet und man sollte daher sicherheitshalber kein Risiko eingehen.

Deaktivieren des Administrator-Kontos

Auf einem Rechner können neben einem Administrator-Konto verschiedene Benutzerkonten eingerichtet werden. Das Administrator-Konto ist dabei mit den höchsten Privilegien ausgestattet. Man sollte nach Möglichkeit ein Benutzerkonto mit weniger Privilegien einrichten und damit arbeiten, statt mit dem Administrator-Konto. Denn, falls ein Exploit eingeschleust und ausgeführt werden würde, geschähe das mit den Privilegien des angemeldeten Benutzers. Ist das zur Zeit des Angriffs das Administrator-Konto, könnte mit dem Rechner so gut wie alles gemacht werden. Hat der angemeldete Benutzer weniger Privilegien, könnte das evtl. einige schädliche Aktionen unterbinden.

Ein weitere Sicherheitsmaßnahme ist die Deaktivierung des Administrator-Kontos. Dabei sollte man jedoch genau wissen, wie man das Konto bei Bedarf wieder aktivieren kann. Sonst kann es passieren, dass man sich nicht mehr damit anmelden kann.